NotPetya: un esempio di mobilitazione internazionale

A febbraio 2018, i governi membri dell’UKUSA Community (Stati Uniti, Regno Unito, Nuova Zelanda, Australia e Canada) hanno formalmente accusato la Russia, e in particolare l’agenzia di intelligence militare (GRU), di aver creato e diffuso NotPetya, un malware apparso in Ucraina a giugno 2017 che, diffondendosi a macchia d’olio in tutto il mondo, ha provocato miliardi di dollari di danni. Tali accuse, a cui si sono aggiunte dichiarazioni simili da parte di Danimarca, Repubbliche Baltiche, Norvegia, Svezia e Finlandia, rappresentano il primo esempio di attribuzione collettiva a seguito di un cyber-attacco. Sebbene le accuse non siano state seguite da nessuna sanzione o rappresaglia significativa, la mobilitazione collettiva nell’attribuire un attacco informatico può avere un impatto sostanziale sulla condotta degli Stati nel cyberspazio e, tracciando delle soglie di tollerabilità, può costituire il primo passo verso l’instaurazione di un sistema di cyber-deterrenza che oggi sembra mancare.

Superficialmente NotPetya ricalca la struttura di un ransomware, un malware che cripta i contenuti degli hardware dei computer infettati richiedendo alla vittima un riscatto, in bitcoin o altre criptovalute, per riavere indietro i dati. Tale strumento è generalmente utilizzato a scopo lucrativo dalla cyber-criminalità e non necessita di un livello di sofistificazione eccessivamente avanzato. Tuttavia, NotPetya presenta alcune caratteristiche che lo redono non solo più pericoloso di un ransomware, ma anche tatticamente disegnato per danneggiare la vittima. Infatti, il malware è codificato affinché i dati, anche dietro il pagamento del riscatto, vengano irriversabilmente criptati, rendendone dunque impossibile il ripristino. Inoltre, NotPetya sfrutta diversi metodi che gli permettono di difondersi autonomamente e con un’aggressività senza precedenti: il malware si è diffuso velocemente colpendo in un primo momento in Ucraina, per poi propagarsi su scala globale. Tra le vittime maggiori si posso annoverare compagnie multinazionali come Merck, Maersk, Fedex e tante altre, le cui perdite, per i costi di ripristino dei sistemi e per la s sospensione della produzione, ammontano a miliardi di dollari. Non a caso, la Casa Bianca ha etichettato NotPetya come l’attacco informatico più distruttivo della storia, un’arma sofisticata e deliberatamente impiegata per destabilizzare le infrastrutture ucraine.

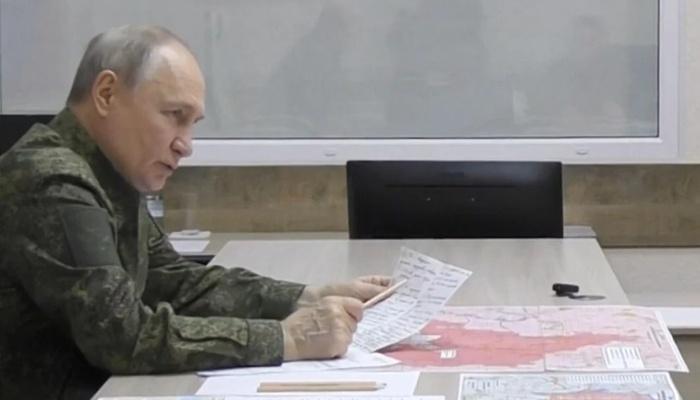

Tale logica risulta pienamente affine alla strategia informatica della Russia. I quadri militari del Cremlino infatti, non riconoscono il cyberspazio come un dominio a sé stante, ma lo includono nella più ampia categoria dell’Informatsionnaya voyna (operazioni informatiche). Tale categoria rappresenta un concetto olistico che comprende tutte quelle operazioni cyber, elettroniche, di informazione e disinformazione che, come riportato dalla Dottrina Militare della Federazione Russa del 2010, sono volte al “raggiungimento di obbiettivi militarmente strategici senza ricorrere all’utilizzo della forza militare”. Affini a quest’ottica sono i numerosi attacchi informatici, a cui il Cremlino è stato spesso accostato, lanciati contro le infrastrutture critiche ucraine, tra cui compagnie energetiche, strutture governative, aereoporti, trasporti e banche, con l’intento di paralizzare economicamente e psicologicamente la società. Nel 2015 ad esempio, le azioni di gruppi di hacker, probabilmente legati al governo russo, hanno provocato il primo black out indotto con mezzi cyber. Tale attacco, che ha colpito oltre 225.000 persone nel freddo inverno ucraino, è stato replicato con successo l’anno seguente .

L’attitudine potenzialmente aggressiva della Russia nel cyberspazio ha destato molte preoccupazioni a livello internazionale. In particolare, stando ad un’analisi rilasciata a marzo dall’ FBI, gruppi di hacker riconducibili ai servizi d intelligence russi stanno prendendo di mira centrali nucleari e energetiche, acquedotti e trasporti delle maggiori entità statuali occidentali. Simili rapporti, pubblicati da agenzie specializzate, come Symantec, FireEye e ISAC, riportano intrusioni nei medesimi settori amministrativi essenziali, probabilmente allo scopo di preparare attacchi informatici in grado di paralizzare la società, attivabili quando ritenuto opportuno. Ad ora, intrusioni e cyber-attacchi di questo genere, principalmente a causa del problema dell’attribuzione, non hanno suscitato nessuna risposta vigorosa da parte della comunità internazionale e, salvo qualche sanzione e sporadici atti di accusa, sono rimasti sostanzialmente impuniti. Tuttavia, l’azione collettiva intrapresa dai membri UKUSA in seguito all’attacco NotPetya potrebbe essere il primo passo verso un radicale cambiamento di scenario.

L’accusa formale e congiunta da parte dei Five Eyes e di altri Stati ai danni della Russia dimostra che attribuire i cyber-attacchi, ossia collegare un’offensiva al suo perpetratore, non è più un ostacolo del tutto insormontabile. Identificare il responsabile di un’operazione risulta particolarmente complicato nel cyberspazio per via della sua architettura che, dando la possibilità di nascondere la propria identità o di agire per mezzo di proxy, permette agli aggressori di mistificare il proprio coinvolgimento invocando la negazione plausibile di responsabilità. In realtà, le attività di analisi forense nel cyber-spazio si sono notevolmente sviluppate negli ultimi anni. Nel 2012 Leon Panetta, l’allora Segretario della Difesa degli Stati Uniti, ha dichiarato che il DoD disponeva degli strumenti necessari per “identificare le origini di un cyber-attacco”, e l’agenzia di cyber-security Mandiant, in un report rilasciato l’anno successivo, ha comprovato il legame tra il gruppo APT1 e l’Esercito Popolare di Liberazione cinese. In tal senso, La denuncia coordinata di NotPetya nei confronti del GRU, pur non costituendo un superamento definitivo del problema dell’attribuzione, che risulta a tutt’oggi un processo lungo e dispendioso, rappresenta sicuramente un passo in avanti determinante. Non solo dimostra che buona parte della comunità internazionale dispone delle tecnologie o liaison per identificare il responsabile di un attacco informatico, ma anche che le vittime sono disposte, almeno per gli attacchi più gravi, ad allocare le risorse necessarie per raggiungere un livello di attribuzione sufficientemente accurato da supportare un comunicato d’accusa ufficiale. I progressi avvenuti in ambito di attribuzione, ponendo un limite parziale alla possibilità di invocare la negazione plausibile di responsabilità, giocheranno sicuramente a favore di una realtà cyber più stabile, in quanto gli attori tradizionalmente più aggressivi in questo dominio saranno meno motivati ad intraprendere operazioni cyber contro altri Stati. Tali comportamenti, infatti, in un’ottica di “name and shame”, potrebbero apportare costi sociali e diplomatici che riducono i potenziali benefici strategici delle operazioni stesse.

Il riconoscimento formale della responsabilità russa da parte dei Paesi UKUSA e di altri Stati europei ha un valore che va oltre alla mera attribuzione ma si tratta di una risposta proattiva nel tentativo di tracciare una linea rossa che segnali quali comportamenti verrano in futuro considerati inaccettabili. Si tratta dunque di una svolta dell’attuale relazione tra le potenze occidentali, e in particolare gli USA, e la Russia che fino ad oggi avrebbe sfruttato a proprio vantaggio l’architettura del cyberspazio per perseguire interessi strategici in una condizione di semi-anonimato.

Il tentativo di tracciare “linee rosse” va interpretato in un quadro più generale che vede le principali potenze occidentali adottare strategie sempre più risolute in ambito cyber. Con la Wales Summit Declaration del 2014, la NATO ha ufficialmente riconosciuto che un attacco informatico con significative ripercussioni può essere idoneo a innescare, ai sensi dell’art.5, il meccanismo di difesa collettiva; la Strategia di Sicurezza Nazionale britannica del 2016 ammonisce che gli attacchi cyber verrano trattati come aggressioni convenzionali; e gli Stati Uniti hanno adottato numerosi documenti, come la DoD Cyber Strategy del 2015 e la Nuclear Posture Review del 2018, che minacciano risposte militari, e addirittura nucleari, contro eventuali cyber-attacchi. La mobilitazione congiunta su questi due fronti potrebbe rappresentare il primo passo verso l’instaurazione di un regime di cyber-deterrenza efficace che tuttora appare molto problematico.

Infine, la mobilitazione quasi simultanea degli Stati UKUSA nell’accusare il Cremlino indica la nascita di un sistema di pratiche condivise che, sedimentandosi e arricchendosi, potrebbero diventare la base per un futuro framework di norme consuetudinarie e pattizie da applicare alla realtà del cyberspazio. L’anarchia che vige in questo dominio è infatti un fattore importante di instabilità e insicurezza dell’ordine internazionale e l’attribuzione di NotPetya, letta congiuntamente alle strategie cyber ufficialmente adottate negli ultimi anni dalle grandi potenze, oltre a comunicare che attacchi economicamente dannosi o che mirino alle infrastrutture critiche di un pase verranno sempre meno tollerati, potrebbe essere il punto di partenza per l’instaurazione di un cyberspazio più regolato e più sicuro.