Geopolitica e finanza, la guerra parallela degli hacker

Geopolitica e finanza, la guerra parallela degli hacker

La spesa per la cybersecurity è in continua crescita: +8,3% entro il 2020

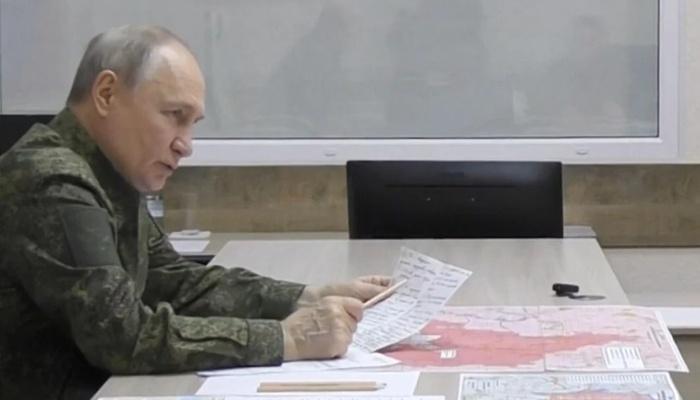

La possibilità che gli Stati Uniti colpiscano a breve la Russia con un attacco cyber in risposta alle interferenze nelle elezioni presidenziali statunitensi attribuite a Mosca «è estremamente bassa». A dirlo a Cyber Affairs è Andrea Margelletti, Presidente del Centro Studi Internazionali (Cesi). «Le tensioni e le dichiarazioni di queste ore, comprese quelle del vicepresidente Joe Biden», dice l’esperto, «sono a mio parere il frutto di una campagna elettorale piuttosto dura e come tale vanno valutate. Attenzione, ciò non significa che fino ad ora non sia accaduto nulla. Però non va dimenticato che il clima è particolarmente rovente, e certe parole possono servire a rassicurare l’elettorato».

«Credo», rimarca Margelletti, «che Washington non condurrebbe un attacco di questo tipo,peraltro annunciandolo. La lotta cyber esiste, è in atto quotidianamente ed è particolarmente intensa. Tuttavia viene combattuta con una strategia ben precisa, in un periodo lungo e con operazioni complesse, non certo con azioni improvvise fatte per ripicca».

Le speculazioni su una possibile guerra fredda informatica sono solo l’ultimo capitolo di un’annosa questione che riguarda la sicurezza online a ogni livello. L’emergenza sicurezza informatica ha ora spinto 13 Paesi a collaborare insieme ad aziende private per combattere i ransomware, particolari virus che bloccano l’accesso al dispositivo della vittima fino al pagamento di una certa somma all’hacker. Come testimonia il rapporto trimestrale della società di sicurezza informatica Proofpoint, il 97% delle mail spam negli ultimi mesi (in rialzo del 28% in confronto al periodo precedente) conteneva questo tipo di virus, sotto forma di allegato in estensione ‘.zip’ che nasconde un JavaScript infetto (tecnica aumentata del 62% rispetto allo scorso trimestre). L’allerta è confermato anche dai dati rivelati dalla Cisco, azienda leader nel settore informatico. Tutto questo in controtendenza con la generale e netta diminuzione dei singoli hacker dall’inizio dell’anno. Gary Steele, CEO della Proofpoint, ha anche ammesso come ultimamente i soggetti più colpiti dagli attacchi non siano infrastrutture o aziende, ma singoli individui, in quanto più vulnerabili e comprensibilmente meno attrezzati e preparati alla difesa da un fenomeno spesso completamente ignorato o minimizzato dagli utenti. Steele ha comunque invitato le compagnie a non abbassare la guardia: «le aziende sono vulnerabili e devono concentrarsi sulla sicurezza informatica». L’efficacia di questi attacchi ha persino permesso il fiorire di un mercato nero con organizzazioni hacker che offrono a clienti paganti la possibilità di accedere a computer e cellulari di privati, società e persino enti governativi. I sistemi di difesa permetterebbero di bloccare la minaccia prima che raggiunga l’utente, filtrando il flusso di mail o le app che potrebbero essere scaricate sullo smartphone.

Il report di Proofpoint, che ogni giorno analizza più di un miliardo di mail e centinaia di malware, ha aggiunto un nuovo vettore di ‘contagio’ alle tradizionali email e app: i post sui social media. Questo testimonia come gli attacchi seguano sostanzialmente gli spostamenti degli utenti, ora più che mai presenti sui social media e connessi da cellulare. Grossa minaccia, insieme ai ransonware, sono i Trojan (come Dridex e Ursnif) finalizzati al furto di account bancari, ovviamente vulnerabili in quanto gestiti sempre più spesso online.

Sul versante ‘mobile’ non è immune nemmeno il popolare Pokemon-Go, i cui add-on – scaricabili da diverse piattaforme che offrono solo un controllo superficiale della sicurezza delle loro applicazioni – spesso nascondono pericolosi malware.

I social media sembrano offrire terreno fertile per forme di hacking più tradizionali: phishing dell’account e finanziari. Il problema principale di questi attacchi è il contesto: personale e non professionale, quindi spesso assolutamente privo di protezioni o filtri di alcun tipo.

Se da parte di Proofpoint i consigli sono sempre i classici (tenere gli occhi aperti ed essere al corrente delle potenziali minacce), a livello internazionale diverse istituzioni si muovono in sinergia, con il progetto ‘No More Ransom‘ che accoglie nuovi stati impegnati nella campagna anti-attacchi informatici: Bosnia ed Erzegovina, Bulgaria, Colombia, Francia, Ungheria, Irlanda, Italia, Lettonia, Lituania, Portogallo, Spagna, Svizzera e Regno Unito. In Italia, l’ente incaricato di partecipare al progetto è la Polizia Postale e delle Comunicazioni. Inoltre, altre forze dell’ordine e organizzazioni private entreranno nel programma nei prossimi mesi. La loro collaborazione avrà come risultato una maggiore disponibilità di decryption tool gratuiti, che saranno utili a molte altre vittime di cyber attacchi per decriptare i propri dispositivi, sbloccare le proprie informazioni, e per colpire gli hacker sul terreno in cui sono più sensibili: i guadagni. Il progetto è supportato da Eurojust e dalla Commissione Europea.

‘No More Ransom‘ è stato lanciato il 25 luglio 2016 dalla Polizia nazionale olandese, da Europol, Intel Security e Kaspersky Lab. Il portale online mira a fornire una risorsa utile alle vittime di attacchi hacker. Gli utenti possono trovare informazioni su cosa sono i ransomware, come funzionano e, soprattutto, come proteggersi dagli attacchi. Durante i primi due mesi, circa 2.500 persone sono riuscite a decriptare i propri dati senza dover pagare gli hacker, utilizzando i principali strumenti di decriptazione presenti sulla piattaforma (CoinVault, WildFire e Shade), privando gli hacker di oltre un milione di dollari di riscatti. La stretta collaborazione tra le autorità e il settore privato porta ad un aumento del numero di decryption tool disponibili; attualmente, quelli presenti sul sito sono cinque. Dal lancio di luglio, sul portale è stato aggiunto il WildFireDecryptor e sono stati aggiornati RannohDecryptor (aggiornato con un decryptor per i ransomware MarsJoke, ovvero Polyglot) e RakhiDecryptor (aggiornato con Chimera).

in generale, la spesa globale in prodotti per la security. I ricavi derivanti dalla vendita di hardware, software e servizi connessi nel 2020 raggiungerà quota 101,6 miliardi di dollari. Sono le previsioni di IDC, secondo cui nei prossimi cinque anni la crescita annua della spesa nel settore security si attesterà all’8,3%, più del doppio del tasso di crescita previsto per il settore informatico nel suo complesso. «Oggi il clima nel settore security è tale per cui le aziende hanno paura di essere le prossime vittime di un grosso cyberattacco o di qualche cyber ricatto», ammette Sean Pike, vice Presidente di IDC, «Per questo, il tema della sicurezza è sotto stretta osservazione nei consigli di amministrazione, che analizzano con attenzione l’utilizzo più saggio dei budget dedicati per un’operatività che raggiunga il massimo dell’efficienza».

Esemplare è il caso della Heartland Payment Systems Inc. vittima del furto di 100 milioni di carte di credito e di debito nel 2007. Il Direttore Robert Carr ha da allora quadruplicato il budget per la sicurezza, nonostante l’azienda fosse impegnata in multe e cause legali dal valore complessivo di 150 milioni di dollari.

Il dibattito sulla cybersecurity è affrontato ovviamente anche alla RSA Conference, un meeting delle più grandi aziende che offrono servizi di difesa online. Le stime sul rendimento di ogni dollaro speso per la sicurezza e la prevenzione danno ragione a chi punta per gli investimenti in questa direzione: nel 2015, si è stimato che il costo medio degli attacchi per le compagnie vittima fosse aumentato del 23%, e il valore dei dati rubati fosse superiore del 6% rispetto all’anno precedente. Negli Stati Uniti, anche l’amministrazione Obama ha invitato le aziende nei settori dell’energia, delle telecomunicazioni e della finanza a investire sulla sicurezza.

Il settore che ha risposto più prontamente sembra in effetti essere quello bancario, con un budget di 8,6 miliardi di dollari in prodotti di sicurezza. Finance, manufacturing, governi centrali e federali realizzeranno complessivamente il 37% degli investimenti nel prossimo quinquennio. I servizi di security rappresentano la fetta maggiore della spesa nel 2016, il 45% del totale, davanti alla componente software. In particolare, si tratta di software ‘endpoint‘ (antivirus, antimalware), programmi di identity e access management, security e vulnerability management. Il ritmo di diffusione di nuove minaccecresce costantemente ogni anno, in particolare nei settori healthcare, telecom, government e servizi finanziari. Aumenterà di conseguenza il gap di competenze nel settore, tanto che secondo un recente report di Cisco è di un milione di posti il fabbisogno di personale specializzato in security, a fronte di un numero esiguo di università che hanno cominciato ad attrezzarsi per rispondere a questa domanda.

Come già detto, l’azione non può però essere solo interna alle singole compagnie o nazioni: dopo aver trovato un accordo comune per la gestione del problema della sicurezza informatica, una settimana fa, i paesi del G7 hanno realizzato una guida per la cybersecurity nel settore finanziario dal titolo ‘Fundamental Elements of cybersecurity for the Financial Sector’. L’obiettivo dei ministri dell’Economia delle sette nazioni sviluppate con la ricchezza netta più grande al mondo (Canada, Francia, Germania, Giappone, Italia, Regno Unito e Stati Uniti), è mettere a punto un sistema comune di contrasto al cybercrime finanziario, per minimizzare i rischi di fronte ad attacchi sistemici. «I rischi informatici stanno diventando sempre più pericolosi e sofisticati, arrivando a minacciare l’interconnessione dei diversi sistemi finanziari globali», legge il documento. Da notare, tra i diversi punti, la condivisione dei dati e delle informazioni tra le diverse istituzioni e aziende coinvolte nel progetto. Gli attacchi informatici alle banche sono all’ordine del giorno (solo la Federal Reserve americana ha dovuto affrontare 50 casi tra il 2011 e il 2015) e per questo il G7 ha deciso di intervenire affrontando quello che storicamente, è sempre stato uno dei problemi principali di fronte al cybercrime: un’azione frammentaria dei singoli governi, con strategie singole di compliance, piuttosto che con sistemi di condivisione anche delle informazioni. Ma la compliance da sola non basta, perchè c’è il rischio di sottovalutare altri aspetti importanti come il monitoraggio costante dei sistemi, la risk mitigation e le misure da adottare per diminuire il rischio di esposizione ad attacchi legato alle vulnerabilità dei sistemi di aziende terze.

Il problema non è stato ignorato neppure dai Ministri degli Esteri dei Paesi nordici e del Baltico (NB8), da ieri riuniti a Riga, in Lettonia. Il gruppo NB8, fondato nel 1992, comprende Danimarca, Estonia, Finlandia, Islanda, Lettonia, Lituania, Norvegia e Svezia. Nel 2016, la Lettonia e’ il Paese di coordinamento. Il Ministero lettone ha posto la questione della sicurezza informatica tra le priorità della cooperazione NB8 nel 2016nel contesto del rafforzamento della sicurezza nella regione, in particolare per quanto riguarda l’energia, lo sviluppo della comunicazione strategica e il supporto per il partenariato orientale, l’iniziativa dell’Ue per gestire i rapporti con il blocco degli stati post-sovietici.