La minaccia ibrida dei gruppi cyber-terroristici

Negli ultimi anni, l’uso di attacchi cibernetici come strumento di attività ostile è aumentato in modo esponenziale, rappresentando una delle principali minacce alla sicurezza nazionale. Spesso integrati nella più ampia dottrina della guerra ibrida, gli attacchi sono condotti da gruppi cyber-terroristici utilizzati come proxy, offrendo agli attori statuali la possibilità di condurre operazioni offensive mantenendo al contempo un livello di negabilità plausibile (plausible deniability). Il loro impiego complica i processi di attribuzione da parte degli Stati e mitiga le conseguenze a livello politico, diplomatico e di opinione pubblica. Difatti, l’assenza di un intervento diretto da parte dello Stato aggressore limita le possibili contromisure a livello internazionale, potendo erroneamente identificarle come iniziative indipendenti da parte di attori privati. Tali gruppi cyber-terroristici vengono definiti hacktivisti, (da Hacker e Activism) date le loro finalità prettamente politiche. Difatti, a differenza dei gruppi cyber-criminali, il loro operato non è caratterizzato da finalità di tipo economico, come l’estorsione di somme di denaro attraverso attacchi ransomware od il riciclaggio di denaro attraverso criptovalute (cryptocriminals). Questi gruppi terroristici operano dunque in una nuova dimensione del conflitto, quella cibernetica, riconosciuta nel NATO Summit di Varsavia (2016) come un nuovo Operational Domain, alla stregua di terra, mare, aria e spazio extra-atmosferico.

Nell’attuale contesto di guerra ibrida, i gruppi hacktivisti, originariamente caratterizzati da natura ideologica, aggregazioni spontanee e risorse limitate, hanno subito una trasformazione significativa. Sempre più spesso ricevono infatti supporto diretto da attori statali, i quali, fornendo capacità tecniche ed operative avanzate, consentono loro di agire come proxy e di condurre operazioni cibernetiche offensive comparabili a quelle di attori statali. Questo passaggio segna l’evoluzione da semplici hacktivisti ad Advanced Persistent Threats (APT), ossia minacce cibernetiche avanzate definite da tre elementi: Advanced, che denota risorse logistiche, tecniche e di intelligence tipiche di attori statali; Persistent, che indica un approccio metodico e duraturo per mantenere l’accesso ai sistemi bersaglio; e Threat, che evidenzia la natura organizzata e deliberata degli attacchi con obiettivi strategici di lungo periodo. Le APT seguono strategie mirate, dall’esfiltrazione di dati sensibili al sabotaggio di infrastrutture critiche. Questa evoluzione richiede un ripensamento delle categorie analitiche nella Threat Intelligence. Non è più possibile considerare i gruppi hacktivisti come entità isolate e improvvisate. Quando questi dimostrano capacità tecniche e logistiche avanzate, è fondamentale analizzarli e, se necessario, classificarli e trattarli come propri APT.

Numerosi attori statali si avvalgono di gruppi APT per condurre operazioni cibernetiche malevole. La Cina impiega gruppi quali Unit 61398, specializzato in spionaggio industriale, Stone Panda, focalizzato sui settori tecnologici, Vixen Panda, attiva su obiettivi diplomatici e militari e Barium, che combina spionaggio statale ed attività cyber-criminali. L’Iran si avvale di Charming Kitten, esperto in phishing mirato contro obiettivi politici, e OilRig, operativo nei settori dell’energia e della finanza. La Russia annovera un crescente numero di gruppi APT, come Fancy Bear e Cozy Bear, noti per operazioni di spionaggio ed interferenze politiche di rilievo, tra cui l’attacco al Comitato Nazionale Democratico statunitense nel 2016. Sandworm, si distingue per aver condotto gli attacchi massicci alle infrastrutture energetiche ucraine e per la diffusione del malware NotPetya nel 2017, con danni su scala globale. Infine, gruppi di cyber-terroristi come KillNet e NoName057, i quali hanno condotto attacchi del tipo Distributed Denial of Service (DDoS) contro diversi Stati europei, inclusa l’Italia, colpendo infrastrutture e siti governativi a dicembre 2024 e gennaio 2025.

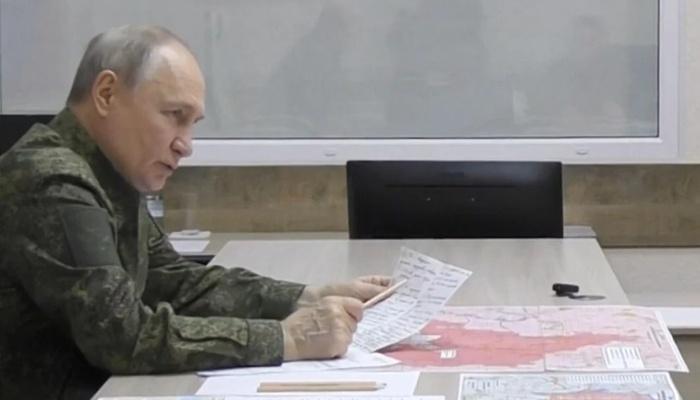

Dal 2007, la Russia ha sistematicamente integrato il cyberspazio nelle sue operazioni di guerra ibrida, a partire con l’attacco DDoS contro l’Estonia, che paralizzò siti governativi e finanziari e rivelò la vulnerabilità delle infrastrutture locali. Nel 2008, durante il conflitto con la Georgia, attacchi coordinati colpirono infrastrutture finanziarie e reti di comunicazione. Dal 2014, l’Ucraina è divenuta il principale bersaglio delle operazioni cibernetiche russe. Tra gli episodi più rilevanti si segnala il blackout energetico del 2015, attribuito a Sandworm, gruppo legato al GRU, l’intelligence militare russa. Questi attacchi si sono intensificati con l’invasione su larga scala dell’Ucraina del 24 febbraio 2022, includendo operazioni come HermeticWiper, che hanno colpito ripetutamente infrastrutture critiche ucraine ed avviato massicce campagne di phishing.

L’uso di APT da parte di attori statuali è favorito da un quadro normativo frammentato a livello internazionale. Tuttavia, il cyberspazio, al pari delle altre dimensioni di conflitto cinetiche, non è soggetto a vacuum legislativo. Esso è regolato, in linea di principio, dalle stesse norme generali, pattizie e consuetudinarie applicate all’ambito cinetico, come sancito dal diritto internazionale, inclusa la Carta delle Nazioni Unite (1945). La questione centrale, quindi, non è se il diritto internazionale sia applicabile al cyberspazio, ma come debba esserlo. A livello legale, i concetti di attribuzione e di proibizione dell’uso della forza (Art. 2(4) della Carta ONU) restano tra gli aspetti più controversi nella definizione di un attacco cibernetico. Prima di attribuire un cyberattacco a un attore specifico, è necessario stabilire se sia malevolo, ovvero se configuri un’operazione cibernetica contraria al principio di proibizione dell’uso della forza. Solo un attacco che violi il diritto internazionale può essere soggetto a contromisure, le quali devono essere proporzionali all’attacco subito.

Difatti, come stabilito nella advisory opinion della Corte Internazionale di Giustizia del 1996 sulla legality of the threat or use of nuclear weapons, i principi fondamentali del diritto internazionale si applicano indipendentemente dal tipo di arma o mezzo impiegato, includendo le operazioni cibernetiche. Pertanto, un attacco cibernetico qualificabile come atto di forza da parte di un attore statale o para-statale può innescare il principio di legittima difesa (Art. 51 della Carta delle Nazioni Unite). In linea teorica, ciò potrebbe anche portare all’attivazione dell’Art. 5 del Patto Atlantico, innescando il **meccanismo di difesa collettiva **per un Paese membro della NATO vittima di un attacco cibernetico.

L’attacco DDoS del 2007 contro l’Estonia, attribuito presumibilmente alla Federazione Russa, ha evidenziato la possibilità teorica di attivare l’Art. 5 in risposta ad un cyberattacco, qualora fossero soddisfatti i requisiti di attribuzione e violazione della proibizione dell’uso della forza. Sebbene non sia stata formalmente richiesta, l’opzione fu ventilata da alcuni funzionari estoni, segnando un decisivo threshold nella trattazione degli attacchi cibernetici negli anni successivi. Lo stesso Segretario Generale Jens Stoltenberg ha dichiarato al NATO Summit di Bruxelles (2021) che «un cyberattacco può essere serio e dannoso quanto un attacco cinetico; pertanto, anche i cyberattacchi possono far scattare una risposta dagli alleati NATO, sia nel cyberspazio che in altri domini». In questo contesto, si è consolidata progressivamente la teoria dell’effect-based approach, che valuta la gravità di un cyberattacco in base ai suoi effetti diretti, come la perdita di vite umane o la distruzione di infrastrutture critiche, per determinarne la sua gravità ed assimilarlo, se necessario, ad un attacco cinetico.

Il Test di Schmitt offre un quadro analitico fondamentale per valutare se un attacco cibernetico possa essere considerato un uso della forza ai sensi del diritto internazionale. Esso si basa su sette criteri principali: la gravità dei danni causati, l’urgenza degli effetti, la rilevabilità, il grado di intrusione nelle infrastrutture critiche, la correlazione diretta tra l’azione e le sue conseguenze, e il nesso di responsabilità tra l’attacco e lo Stato sponsor. Infine, il criterio della legittimità presuntiva: le operazioni legittime nello spazio fisico dovrebbero esserlo anche nel cyberspazio. Uno volta definita l’operazione cibernetica come malevola, risulta necessario attribuirla ad uno stato o ad una entità privata, attraverso il processo di attribuzione, il quale si basa su tre livelli principali: tecnico, politico e legale.

La fase tecnica si focalizza sui cosiddetti indicatori di compromissione (IoC), quali malware, virus, signature ed indirizzi IP e sulle tattiche, tecniche e procedure (TTP), ovvero i modelli operativi più frequentemente utilizzati dagli attori malevoli nel cyberspazio. Tuttavia, considerata l’estrema difficoltà di condurre analisi forensi in territorio estero, assieme all’uso di APT proxy e numerose pratiche elusive (vedasi l’IP spoofing), il processo di attribuzione tecnica risulta estremamente difficoltoso da raggiungere e conseguentemente anche avanzare l’attribuzione legale, mirata a stabilire responsabilità ai sensi del diritto internazionale. Pertanto, spesso si ricorre a un’attribuzione politica, ovvero la decisione strategica di attribuire un’operazione cibernetica ad un attore specifico, confinando le contromisure a livello mediatico e diplomatico. Tuttavia, sebbene la comunità internazionale condanni ampiamente i comportamenti malevoli, in particolare quelli che prendono di mira infrastrutture critiche o settori sensibili come sanità ed energia, quale reale efficacia abbiano questi esercizi di naming and blaming rimane incerto, così come quali risultati tangibili si possano realisticamente attendere da tali azioni in un contesto geopolitico fortemente polarizzato come quello odierno.